- A+

尼玛,漫天尽是路由器!魔豆路由是个什么东西

如果你觉得有意思就关注微信公众号:电视那点事儿

果壳电子在北京一个炎热的午后变身“魔锤网络”,整场发布关于两款魔豆路由、魔豆按钮以及智能家居套装掌声不断。但不得不说这仍然是一个略微冗长的午后,这场发布缺少一点点的惊艳。而我个人对这场发布的失落源于配件的不完整。配件生意和配件生态

关于生意和生态,笔者的个人观点是生态就是一门能让大家一起赚的生意。

今天下午的新品发布包括高低两款配置不同的魔豆路由、类似“现实世界快按钮”的魔豆按钮以及若干以智能路由为核心的智能家居套装。

魔豆路由的首批配件:从ORVIBO和魔豆合作的Beegle——这是一根WiFi转Zigbee的Dongle,之后是ORVIBO、Broadlink、小K各自的轻智能家居产品,最后是魔豆自己的一个大按钮,相当于一个物理世界的快按钮(一键执行“回家模式”等等)。这批配件解决3个问题:分摊智能路由的成本、统一多个智能家居单品的控制以及建立智能家居的快捷操控方式。

在发布会上,无论是担心影响路由的稳定性还是硬盘运转时的噪音,黄冬说他们最终还是没有在路由上内置一块硬盘。魔豆路由通过USB硬盘外接,传输速率决定了它做不了数据中心,只能做网络中心。两款路由分别是149元和119元的价格,则表示路由本身的利润非常稀薄。多配件的方式在今天略微混乱的智能路由竞争里拉低了价格,同时配件的分成有望弥补设备本身过低的利润。

关于智能路由的尝试,在这之前绝大部分的路由器和智能家居产品都是分立的个体。小米路由器和Broadlink是一次尝试,魔豆路由则是一次更有力的推进——首先是通过WiFi和Beegle这样的硬件兼容更多的通信协议,其次是打通多个智能家居单品的交互(可惜现场没有demo演示,后面再述)。

魔豆按钮的意义是让服务物理世界的智能家居回归到物理世界。现在的智能家居都过分依赖于手机,解锁、app、点击的一串操作不如用一颗按钮的一次“场景执行”来做。当然,魔豆按钮的前提是上一项中智能家居产品已经构成了完成的反射弧。

综上,笔者认为区分魔豆路由和其他路由的特质是它已经有一个初步的配件生态。但是,也有缺憾

第一是在这次发布会上并未上线打通多个智能家居的魔豆路由app,也就是对今天的用户来说魔豆路由和大家拿回来的智能家居套装仍是分立的单品,所以在现场无论是套装也好、按钮也好——从观众端并没有惊艳的反馈。

基于第一点,那么在这个节点上对于魔豆路由的配件生态来说,这次发布更像是伸向同类智能家居厂商的一枚橄榄枝。但无奈官方过于纠结向用户“说人话”这件事,这次发布会上并没有关于厂商该如何接入魔豆路由的太多信息。

会后笔者简单采访了魔豆路由周边配件的负责人章培峰,他表示:

1. 魔豆上打通各个配件交互的app会在未来的几周内上线。

2. 关于魔豆和其他智能家居产品的合作形式:可以是任何一个单品、套件,或者是更深层的芯片、模块。

毫无疑问,魔豆路由今天的发布选择了一个仓促的节点。

魔豆路由通过配件的方式在尝试整合协议,整合交互,整合标准,依靠本身较低的售价和交互体验如果能打开市场,那么很快能形成一个配件的良性循环。这点上,小米现在受到路由器699元的拖累也许没有这么快。

黑客讲故事:攻下隔壁女生路由器后,我都做了些什么

路由器被蹭网后,我有被黑的风险吗?

其实这个问题可以理解为:蹭网之后,能做些什么?

不少人的八卦心窥探欲还是很强烈的,强烈到让人恐惧。所以很多人喜欢看一些八卦文章,比如:如何优雅的窥探别人?

通常这样的文章很容易火起来,因为不少人都喜欢看而且百看不厌。

最近路由安全沸沸扬扬,可以翻阅我微信公众号历史文章查看关于路由安全的文章以及央视当时的采访。鉴于天时地利人和,最后我成功的在现实生活中上演了这样一场精彩好戏,为了满足众人的欲望,我就写成故事。大家好好琢磨琢磨蹭网之后,我们还能做些什么?

声明: 这是一个虚构故事,图片均加万恶马赛克。

———————

记忆中隔壁是一个还算不错的妹子,那天 Z 来找我的时候恰巧碰到了,进屋后跑到我耳边说:“隔壁那个妹子你能不能要到微信,我觉得挺不错的呢~”

这么三俗的场景竟然发生在我的身边,我说等两天我给你消息。

入口

既然是住在隔壁的年轻人,必然不可缺少的就是路由器,于是我打算从路由器当做入口开始这次旅程,将 wifi 打开后发现了三个信号,我首先选择这个名字非常独特的路由: ** LOVE **

根据名字 ** LOVE ** 可大概看出两个人名,应该是男朋友,想到这心里为 Z 君凉了一半。

找到疑似对方入口的地方就好说了,翻出 minidwep(一款 linux 下破解 wifi 密码的工具)导入部分密码字典,开始进行爆破。因对方使用 WPA2 加密方式,所以只能使用暴力破解方式进入,WEP 则目前可以直接破解密码,所以破解 WPA2 加密方式的路由基本上成功率取决于黑客手中字典的大小。

喝了杯咖啡回来,发现密码已经出来了:198707**,于是愉快的连接了进去。

困难

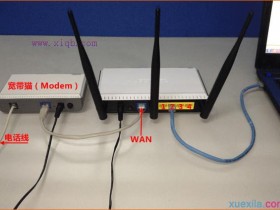

成功连接到对方路由后,下面我需要做的就是连接路由的 WEB 管理界面(进入 WEB 路由管理界面后便可以将路由 DNS 篡改、查看 DHCP 客户端连接设备以及各种功能)。

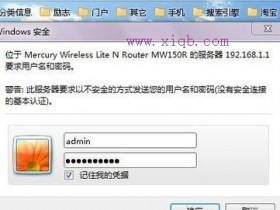

查看网段后开始访问路由器 WEB 管理界面,发现女神竟然机智的修改了默认登录帐号密码。

TP-LINK W89841N,通过路由设备漏洞进入失败后,想必只能使用暴力美学了。

通过抓取登录路由器的请求,然后遍历帐号密码发送请求查看返回数据包大小则判断是否登录成功,抓到的 GET 请求如下:

其中:Authorization: BasicYWRtaW46YWRtaW4=为登录的帐号密码

使用 Base64 解密开查看内容:admin:admin

于是我编写了一个 python 脚本将字典中的密码与“admin:”进行组合然后进行 base64 加密,进行破解。十一点的钟声响起,发现密码已经成功爆破出来,成功登录:

查看设备连接列表,发现只有孤零零的自己,看来女神早已歇息,等待时机。

时机

第二天晚饭过后,登录路由管理界面,这时已经有好几个设备了,时机到了:客户端名

android-b459ce5294bd721f

android-44688379be6b9139

**********iPhone

******-iPad

******-PC

我统计了一下,设备为两个安卓设备、一部 Iphone、一个 ipad、一台个人 PC。

从 iphone\ipad\pc 命名来看,我开始的猜测没错,** 确实是路由主人的名字,直觉告诉我非常大的可能这个路由的主人就是 Z 所心仪的女神。

首先测试两台安卓设备,发现其中一台开放端口很多,隐隐约约中感觉是一台小米盒子或者百度影棒这种产品,这样事情就变得有趣了,因为控制电视可就有机会了。

使用 ARP 嗅探安卓开放端口较多的设备,果然是一个影视盒子:

最后基本摸清:电视使用影视盒子,iphone,ipad 以及一台个人电脑。

寻找

找到了那么多有趣的东西,但我仍然没有忘记 Z 让我帮忙的事情,于是便开始对 iphone 进行了嗅探。

嗅探不一会便找到了有趣的东西,女神的照片在她查看自己相册的时候已经被嗅探到,于是我将照片发给了 Z,他已经激动的语无伦次了。

之后我仍然在等待机会,寻找到对方的微信以便我完成 Z 的愿望,希望出现了。

查看流量日志的时候我发现她在刷新浪微博,于是根据 URL 很方便的找到了微博:

看到生日让我想起了 wifi 连接密码,原来是她的出生日期,心想把微信找到就可以让 Z 安心了。

通过女神新浪微博个性化域名地址和获取到信息加以组合,开始猜测微信帐号,很快便搞定了:

将 Z 的心愿完成后,回过头发现还有很多有趣的事情没做,怎能轻易结束。

电视

随着时代的进步科技的发展,互联网逐渐到了物联网层度,从电视使用各种智能盒子便可以看出。影视盒子通常为了方便调试而开启远程调试端口,盒子究竟安全吗?

去年腾讯安全送的小米盒子让我有幸好好研究一番,扫描端口后发现各种各样的端口大开,其中最有趣的就是 5555 端口(adb 远程调试),使用 adb connect ip 直接可连接设备进行远程调试。

虽然是 Z 的女神,但是我想也可以调侃一番,于是我随手写了一个安卓 APK 程序。

adb 远程连接到盒子,然后 adb install 远程安装 apk,最后使用 am start -n *** 进行远程启动。

我本地使用 Genymotion 建立 android 模拟器进行测试:

当输入 am stat - n *** 敲击回车的那一刹那,脑海中曾想象过千万种女神的表情。

但我始终没有忍下心来给电视播放爱情动作片。

账户

微博、人人、淘宝等等凡是登录过后的帐号全部劫持,通过劫持后的帐号又能看到许多表面看不到的东西。

于是理所当然的账户全部被劫持掉了,当然我并没有去翻阅什么东西,窥探欲早已麻痹。

联系

1、路由器连接密码要复杂一点,比如 testak47521test 要比 ak47521 好很多

2、赶紧把路由器管理后台的帐号和密码改掉。90% 的懒人还在 admin admin

3、不要告诉不可信人员你的 Wi-Fi 密码。

4、移动设备不要越狱不要 ROOT,ROOT/ 越狱后的设备等于公交车随便上

5、常登陆路由器管理后台,看看有没有连接不认识的设备连入了 Wi-Fi,有的话断开并封掉 Mac 地址。封完以后马上修改 Wi-Fi 密码和路由器后台帐号密码。

6、More

上面这些方法都搜索的到,防御 ARP 劫持嗅探很简单,电脑上装个杀软基本就差不多,被攻击劫持时候会弹出警告,但是人们却丝毫不当回事儿,出现弹框就把杀软给关掉了,继续上网冲浪。

至于手机上的杀软,还真没啥用,劫持嗅探样样不拦截。

最后 Z 请我吃了一顿大餐 —— 热干面

版权说明:感谢原作者的辛苦创作,如转载涉及版权等问题,请作者与我们联系,我们将在第一时间删除,谢谢!

看 到 的 人 在 18 秒 内 转 发 在 2016 将 会 大 发 大 旺

您看此文用了分秒,你看到的文章也许是别人想要的,点击右上角分享至朋友圈,只需一秒哟,看完觉的不错,为小编点赞啊---

攻下隔壁女生路由器后,我都做了些什么

记忆中隔壁是一个还算不错的妹子,那天 Z 来找我的时候恰巧碰到了,进屋后跑到我耳边说:“隔壁那个妹子你能不能要到微信,我觉得挺不错的呢~”

这么三俗的场景竟然发生在我的身边,我说等两天我给你消息。

入口

既然是住在隔壁的年轻人,必然不可缺少的就是路由器,于是我打算从路由器当做入口开始这次旅程,将 wifi 打开后发现了三个信号,我首先选择这个名字非常独特的路由: ** LOVE **

根据名字 ** LOVE ** 可大概看出两个人名,应该是男朋友,想到这心里为 Z 君凉了一半。

找到疑似对方入口的地方就好说了,翻出 minidwep(一款 linux 下破解 wifi 密码的工具)导入部分密码字典,开始进行爆破。因对方使用 WPA2 加密方式,所以只能使用暴力破解方式进入,WEP 则目前可以直接破解密码,所以破解 WPA2 加密方式的路由基本上成功率取决于黑客手中字典的大小。

喝了杯咖啡回来,发现密码已经出来了:198707**,于是愉快的连接了进去。

困难

成功连接到对方路由后,下面我需要做的就是连接路由的 WEB 管理界面(进入 WEB 路由管理界面后便可以将路由 DNS 篡改、查看 DHCP 客户端连接设备以及各种功能)。

查看网段后开始访问路由器 WEB 管理界面,发现女神竟然机智的修改了默认登录帐号密码。

TP-LINK W89841N,通过路由设备漏洞进入失败后,想必只能使用暴力美学了。

通过抓取登录路由器的请求,然后遍历帐号密码发送请求查看返回数据包大小则判断是否登录成功,抓到的 GET 请求如下:

其中:Authorization: Basic YWRtaW46YWRtaW4= 为登录的帐号密码

使用 Base64 解密开查看内容:admin:admin

于是我编写了一个 python 脚本将字典中的密码与“admin:”进行组合然后进行 base64 加密,进行破解。十一点的钟声响起,发现密码已经成功爆破出来,成功登录:

查看设备连接列表,发现只有孤零零的自己,看来女神早已歇息,等待时机。

时机

第二天晚饭过后,登录路由管理界面,这时已经有好几个设备了,时机到了:客户端名

android-b459ce5294bd721f

android-44688379be6b9139

**********iPhone

******-iPad

******-PC

我统计了一下,设备为两个安卓设备、一部 Iphone、一个 ipad、一台个人 PC。

从 iphone\ipad\pc 命名来看,我开始的猜测没错,** 确实是路由主人的名字,直觉告诉我非常大的可能这个路由的主人就是 Z 所心仪的女神。

首先测试两台安卓设备,发现其中一台开放端口很多,隐隐约约中感觉是一台小米盒子或者百度影棒这种产品,这样事情就变得有趣了,因为控制电视可就有机会了。

使用 ARP 嗅探安卓开放端口较多的设备,果然是一个影视盒子:

最后基本摸清:电视使用影视盒子,iphone,ipad 以及一台个人电脑。

寻找

找到了那么多有趣的东西,但我仍然没有忘记 Z 让我帮忙的事情,于是便开始对 iphone 进行了嗅探。

嗅探不一会便找到了有趣的东西,女神的照片在她查看自己相册的时候已经被嗅探到,于是我将照片发给了 Z,他已经激动的语无伦次了。

之后我仍然在等待机会,寻找到对方的微信以便我完成 Z 的愿望,希望出现了。

查看流量日志的时候我发现她在刷新浪微博,于是根据 URL 很方便的找到了微博:

看到生日让我想起了 wifi 连接密码,原来是她的出生日期,心想把微信找到就可以让 Z 安心了。

通过女神新浪微博个性化域名地址和获取到信息加以组合,开始猜测微信帐号,很快便搞定了:

将 Z 的心愿完成后,回过头发现还有很多有趣的事情没做,怎能轻易结束。

电视

随着时代的进步科技的发展,互联网逐渐到了物联网层度,从电视使用各种智能盒子便可以看出。影视盒子通常为了方便调试而开启远程调试端口,盒子究竟安全吗?

去年腾讯安全送的小米盒子让我有幸好好研究一番,扫描端口后发现各种各样的端口大开,其中最有趣的就是 5555 端口(adb 远程调试),使用 adb connect ip 直接可连接设备进行远程调试。

虽然是 Z 的女神,但是我想也可以调侃一番,于是我随手写了一个安卓 APK 程序。

adb 远程连接到盒子,然后 adb install 远程安装 apk,最后使用 am start -n *** 进行远程启动。

我本地使用 Genymotion 建立 android 模拟器进行测试:

当输入 am stat - n *** 敲击回车的那一刹那,脑海中曾想象过千万种女神的表情。

但我始终没有忍下心来给电视播放爱情动作片。

账户

微博、人人、淘宝等等凡是登录过后的帐号全部劫持,通过劫持后的帐号又能看到许多表面看不到的东西。

于是理所当然的账户全部被劫持掉了,当然我并没有去翻阅什么东西,窥探欲早已麻痹。

联系

最近路由安全沸沸扬扬,可以翻阅我微信公众号历史文章查看关于路由安全的文章以及央视当时的采访。鉴于天时地利人和,最后我成功的在现实生活中上演了这样一场精彩好戏,为了满足众人的欲望,我就写成故事。大家好好琢磨琢磨蹭网之后,我们还能做些什么?

声明: 这是一个虚构故事,图片均加万恶马赛克。

———————

记忆中隔壁是一个还算不错的妹子,那天 Z 来找我的时候恰巧碰到了,进屋后跑到我耳边说:“隔壁那个妹子你能不能要到微信,我觉得挺不错的呢~”

这么三俗的场景竟然发生在我的身边,我说等两天我给你消息。

入口

既然是住在隔壁的年轻人,必然不可缺少的就是路由器,于是我打算从路由器当做入口开始这次旅程,将 wifi 打开后发现了三个信号,我首先选择这个名字非常独特的路由: ** LOVE **

根据名字 ** LOVE ** 可大概看出两个人名,应该是男朋友,想到这心里为 Z 君凉了一半。

找到疑似对方入口的地方就好说了,翻出 minidwep(一款 linux 下破解 wifi 密码的工具)导入部分密码字典,开始进行爆破。因对方使用 WPA2 加密方式,所以只能使用暴力破解方式进入,WEP 则目前可以直接破解密码,所以破解 WPA2 加密方式的路由基本上成功率取决于黑客手中字典的大小。

喝了杯咖啡回来,发现密码已经出来了:198707**,于是愉快的连接了进去。

困难

成功连接到对方路由后,下面我需要做的就是连接路由的 WEB 管理界面(进入 WEB 路由管理界面后便可以将路由 DNS 篡改、查看 DHCP 客户端连接设备以及各种功能)。

查看网段后开始访问路由器 WEB 管理界面,发现女神竟然机智的修改了默认登录帐号密码。

TP-LINK W89841N,通过路由设备漏洞进入失败后,想必只能使用暴力美学了。

通过抓取登录路由器的请求,然后遍历帐号密码发送请求查看返回数据包大小则判断是否登录成功,抓到的 GET 请求如下:

其中:Authorization: BasicYWRtaW46YWRtaW4=为登录的帐号密码

使用 Base64 解密开查看内容:admin:admin

于是我编写了一个 python 脚本将字典中的密码与“admin:”进行组合然后进行 base64 加密,进行破解。十一点的钟声响起,发现密码已经成功爆破出来,成功登录:

查看设备连接列表,发现只有孤零零的自己,看来女神早已歇息,等待时机。

时机

第二天晚饭过后,登录路由管理界面,这时已经有好几个设备了,时机到了:

客户端名

android-b459ce5294bd721f

android-44688379be6b9139

**********iPhone

******-iPad

******-PC

我统计了一下,设备为两个安卓设备、一部 Iphone、一个 ipad、一台个人 PC。

从 iphone\ipad\pc 命名来看,我开始的猜测没错,** 确实是路由主人的名字,直觉告诉我非常大的可能这个路由的主人就是 Z 所心仪的女神。

首先测试两台安卓设备,发现其中一台开放端口很多,隐隐约约中感觉是一台小米盒子或者百度影棒这种产品,这样事情就变得有趣了,因为控制电视可就有机会了。

使用 ARP 嗅探安卓开放端口较多的设备,果然是一个影视盒子:

最后基本摸清:电视使用影视盒子,iphone,ipad 以及一台个人电脑。

寻找

找到了那么多有趣的东西,但我仍然没有忘记 Z 让我帮忙的事情,于是便开始对 iphone 进行了嗅探。

嗅探不一会便找到了有趣的东西,女神的照片在她查看自己相册的时候已经被嗅探到,于是我将照片发给了 Z,他已经激动的语无伦次了。

之后我仍然在等待机会,寻找到对方的微信以便我完成 Z 的愿望,希望出现了。

查看流量日志的时候我发现她在刷新浪微博,于是根据 URL 很方便的找到了微博:

看到生日让我想起了 wifi 连接密码,原来是她的出生日期,心想把微信找到就可以让 Z 安心了。

通过女神新浪微博个性化域名地址和获取到信息加以组合,开始猜测微信帐号,很快便搞定了:

将 Z 的心愿完成后,回过头发现还有很多有趣的事情没做,怎能轻易结束。

电视

随着时代的进步科技的发展,互联网逐渐到了物联网层度,从电视使用各种智能盒子便可以看出。影视盒子通常为了方便调试而开启远程调试端口,盒子究竟安全吗?

去年腾讯安全送的小米盒子让我有幸好好研究一番,扫描端口后发现各种各样的端口大开,其中最有趣的就是 5555 端口(adb 远程调试),使用 adb connect ip 直接可连接设备进行远程调试。

虽然是 Z 的女神,但是我想也可以调侃一番,于是我随手写了一个安卓 APK 程序。

adb 远程连接到盒子,然后 adb install 远程安装 apk,最后使用 am start -n *** 进行远程启动。

我本地使用 Genymotion 建立 android 模拟器进行测试:

当输入 am stat - n *** 敲击回车的那一刹那,脑海中曾想象过千万种女神的表情。

但我始终没有忍下心来给电视播放爱情动作片。

账户

微博、人人、淘宝等等凡是登录过后的帐号全部劫持,通过劫持后的帐号又能看到许多表面看不到的东西。

于是理所当然的账户全部被劫持掉了,当然我并没有去翻阅什么东西,窥探欲早已麻痹。

联系

前面的思路也比较简单就是寻找串口,而这个串口也是预留性质的一个串口,主要是为了后期调试以及升级设备时使用。而对于路由器你可以看做是一个小型的嵌入式设备,从打印机到智能相机都可以这么看待,而串口有时候是隐藏起来的,我们的目的就是找到这个串口然后调试设备。利用串口可以访问路由器的CFE、观察boot和调试信息、通过一个Shell与系统进行交互异步串行通信。下文需要注意的是关于路由器串口的描述,在没有特殊说明的情况下,都是指UART。探测串口

这里需要注意一下,在路由器中,我们要寻找的串口不是指通常所见的RS232,而是指UART(通用异步收发器),它是路由器设备中比较常见的一种接口。在寻找UART过程中一定要注意在路由器主板上那些单行具有4~6个引脚的位置,大多数情况还是有用的,但少数情况例外。这个不是为用户准备的,所以有些时候是闲置的,同时也没有用到其引脚。在看到拆解之后的电路板后,有两处地方引起了我的注意。(见下图)

目测这个设备有两个不同的串口以及两处不同的电路构成,同时利用这两部分完成设备的通信任务。现在就有一个思路了,我们可以根据电路板接线情况,来找到主电路,而最后也可以得到我们需要的信息。引脚识别

我们在这里发现两排引脚(见图),根据前面的判断这就应该是UART。现在找到了目标,第一件事情就应该是看看哪些是有用的,哪些是没有用的,我使用一个简单的技巧来判断,这是从电路板正面拍的照片,我们来一起看一下。

在这里我们需要注意PCB电路板上面的焊锡点之间的连接。

1.好像连接到了什么东西(注意两点钟方向的位置)

2.没有连接

3.如果焊点连接了很多地方,那么很有可能是GND或VCC引脚,但这不是万能的方法。需要补充一点的是,VCC引脚通常被做成方形,路由器主板上可以看到较宽的走线,那么该引脚极有可能也是VCC引脚。

4.GND引脚通常存在多条走线连接到周围的地线,所以看到周围的地线就需要注意了。而在这里就看到了这种情况,所以就可以判断出这个是GND引脚了。

5.连接到什么东西焊接引脚

在上面的图片我们看到了两个串口。那么现在就开始在上面进行焊接,虽然比较困难,我尝试从焊点正面突破,然后穿透焊点到背面去,但很明显这是非常困难的。而第二个串口,我打算利用 Dremel电动打磨机来达到前面的目的,这样就可以在PCB电路板的背面将其焊接好,这个工作量还是比较大的。

引脚说明

前面已经得到了三个有用的引脚,但我们还没有具体利用UART。这里需要强调的是UART作为异步串口通信协议的一种,工作原理是将传输数据的每个字符一位接一位地传输。让我们来回顾一下UART:

TX【发送引脚,Tx 上发送的数据将被Rx 输入端接收】

Rx【接收引脚,Rx 输入端接收】

GND 【接地,该引脚电压通常为0】

Vcc【电源电压。该引脚电压较稳定,通常3.3V ~5V,不要尝试连接】

CTS【允许发送,同时CTS 是对RTS 的应答,通常情况下使用】

DTR【通常情况下使用】

CTS和RTS是串行通讯中流控制的两个引脚,简单介绍一下,就是当接收方(UART2)认为可以接受UART数据时,将RTS置为有效位。发送方(UART1)的 CTS引脚接收到此信号后,才将数据进行发送。一般来说,当UART数据接收缓存大于两个字节空余时,就可以将RTS置为有效接收。用举例的方法解释就是,A向B发送RTS信号,表明A要向B发送若干数据,B收到RTS后,向所有基站发出CTS信号,表明已准备就绪,A可以发送。而UART 可以进入一个内部回环(Loopback)模式,用于诊断或调试。在回环模式下,从Tx 上发送的数据将被Rx 输入端接收。而Tx以及Rx设置值时(默认值1),这时候电压也会出现浮动。

因此我们来总结一下,都得到了什么结论:

1.此前的三个引脚看来就是,TX、RX和GND。

2.一个看起来很像GND(正对着的第4个位置处)

3.Tx-被用于数据传输

4.Rx-与另外一处有关联

当然为了验证的话,我就需要尝试不同的排列组合方式,那么就需要USB-UART ,即下位机将USB的数据转换为UART的数据。下面可以利用示波器和万用表来了解每个引脚是什么情况了。

现在使用了示波器来验证每个引脚的具体情况:

1.GND-固定在0V所以肯定是接地

2.Tx -你可以在图片中看到发送的信息

3.在0v之间波动,那么一定是 Rx,那是因为还没有出现更大的浮动。

现在我们已经了解了引脚的情况,下面就需要分析串口情况了,那么就需要知道串口通信时的速率(波特率),就需要用到逻辑分析仪。如果没有,那么就需要尝试之前的排列组合方式了,

我已经开始利用分析仪分析了波特率的情况,现在就可以看到这些数据(\n\r\n\rU-Boot 1.1.3 (Aug…)。

一旦了解到串口以及波特率的情况,下面就开始与设备连接

连接串口

现在已经得到了设备的硬件信息,下面就需要与设备建立通信关系。下面就开始USB-UART,然后利用两个串口进行通信,并用示波器查看其情况

当开始使用串口之后,计算机与设备之间也开始发送信息,这是当时的信息,下面是发送的第一行信息

Please choose operation:

3: Boot system code via Flash (default).

4: Entr boot command line interface.

0

命令行界面??当我按下4之后,就得到了这个。此外当我们按下3之后,等待Flash校验完成之后,再按下回车,就会看到“Welcome to ATP Cli ”信息以及一个登陆提示。经过尝试之后就可以利用默认密码 admin:admin成功登陆。

——————————-

—–Welcome to ATP Cli——

——————————-

Login: admin

Password: #Password is ‘admin’

ATP>shell

BusyBox vv1.9.1 (2013-08-29 11:15:00 CST) built-in shell (ash)

Enter ‘help’ for a list of built-in commands.

# ls

var usr tmp sbin proc mnt lib init etc dev bin

在命令行页面利用shell 命令就可以获取root权限了。而该路由器还运行了BusyBox,这些会在以后介绍。

路由颜值担当?看看她到底怎么样

现在互联网高速发展,网络就像人们的每日三餐一样必不可少,无论走到哪里都不想离开网络的包围和使用,无线路由器也是在性能高速发展之后又开始注重产品的外观设计!9月23日,魅族召开新品发布会,发布了魅族首款无线路由器—魅族路由器mini,不但造型小巧,而且支持APP配置和远程管理,那么这款路由器在外观和使用中怎么样呢?下面笔者带着大家一块来看看!

在没有收到这款路由之前,笔者也是仅从发布会上了解一点这款路由的外观和配置,并没有见过实物,很有幸能够有机会体验试用这款产品,在这里十分感谢笔戈给与的机会!收到产品之后,首先在外包装上给笔者的感觉就是很亲切,整体很小,包装的风格延续了魅族以往产品的风格,很简洁并没有过多的修饰,全新的LOGO也运用到了这款全新的产品上,包装正面水滴型图标和M字母显示这是魅族的产品,侧面依然是魅族的全新LOGO,在背面则是这款产品的一些简单的参数配置以及APP二维码!整体给人的感觉是一种简洁的风格,似乎也预示着这款产品的简单易用!

包装扣合分离设计,打开包装盒里面提供了路由的快速安装指导,同时就是这款路由的主体,主体表面有透明塑料薄膜覆盖,防止了产品刮花!

魅族路由器mini外观设计上采用了圆形机身的方案,表面则是魅族的图标设计,很简单,但是很美观,在这一点上似乎更符合魅族的审美风格,同时供电系统跟机身一体化设计,这样的风格个人很喜欢,材质为ABS+聚碳酸酯材料,直径67mm,高度23mm,在外出时可以轻松的放入旅行袋中,甚至能够放入你的裤袋中!

圆形如玉的表面简单耐看,底部为三眼供电,在使用上也是十分安全,底部同时坐落着环境保护标志,鉴于机体的设计,WAN口要想设计的美观,那么就必须放在侧面了,所以机体侧面坐落着一个百兆WAN口,同时另一侧则是WPS/复位按键,这里的复位键一改往日对复位键的看法,再也不用针去捅了,使用起来确实很方便!吐槽的是那个WAN口塞子,虽然很精致,但是拿到之后几乎就扔掉了,太浪费,也太不合理,希望有改变!

WPS/复位按键:

1、 短按1次松开,WPS功能;

2、 长按至指示灯快闪松开,路由器重置;

3、 路由器定时关闭后,短按2次,开启路由器Wi-Fi;

魅族路由器mini由于只保留了一个WAN口,所以在使用中完全依靠魅家智能APP进行配置!使用产品,则需要手机安装魅家智能路由器APP,APP的下载可以扫描包装上的二维码进行安装,或者在应用商店直接搜索“魅家”就可以下载安装,安装过程就不再详述!

安装“魅家”之后,打开界面很简洁,这一点无可厚非,自家的APP肯定符合Flyme的风格了,在色彩配置方面很协调!主界面可以很直观的看到当前网络内的数据流量,在主页面的下部分大致分为四部分功能区:设备管理、智能家居、路由设置、个人中心!在设备管理这里用户可以随时管理连接的网络终端,查看当前某一终端占用网速数据以及限制此终端网络以及修改终端备注等,比如如果有蹭网者可以在这里立刻解除这个终端的网络访问,直接点击终端名称即可进行操作,操作过程简单明了很方便!魅族路由器的魅家系统提供了两种WAN口连接方式:1、电信用户和连上一级路由器用户可自动DHCP进行外网接;2、铁通、联通、宽带通用户需要进行拨号上网;当然这也是情理之中的!

现在智能家居也很热,魅族在这里添加了智能家居功能,那么想必也是想依靠路由为中心来配置将来在智能家居方面的不熟,但是至今并未上市发布相关产品,不过从这一点来看,相信魅族在智能家居方面的部署也是已经在进行中了,相信不久的将来就会和大家见面,在这里就不再详细说了,能够做的就是期待那一天的到来!

在“路由设置”功能区里面包括了WAN口连接、无线管理、无线信道选择、带宽设置、固件更新、重启路由、恢复出厂等日常的路由配置功能选项,在这里你可以进行对路由的常用功能配置,以达到你想要追求的效果,但是绝不会超出路由本身的极限!

每一款路由都有自己的特点,但是都不会忘记一点,那就是无线安全问题,大家可以在在设置菜单中进行无线密码的设置,以保证无线网络的安全,同时为了防止别人能够轻易的破解密码,在设置密码时不要将密码设置的过于简单,更不要设置为纯数字,因为纯数字用某软件就可以很轻松的破解开!同时魅族路由提供了定时模式,使用中也更方便一点,可以根据你的日常作息习惯设定无线开关时间,不过相信大家跟笔者一样,当无线打开之后就不会在关闭它了,哈哈!

魅族路由的说明书很简单,几乎没有什么东西,所以当你在使用过程中遇到了问题,也许你会问该怎么办,那么不用担心,你可以在魅族论坛中求助,同时在“魅家”APP中也是有是有使用帮助的,很详尽,在这里什么都不用担心!

总体上魅族路由器mini在外观设计上给我的感觉就是耳目一新,相对于之前带着触角的路由而言,没关了很多!体积小巧、白色圆润的设计无论放在家中的哪个位置都是一种美感的享受,在路由设置方面简单易操作的界面也许在今后会成为主流,毕竟现在的人们已经不太情愿去研究过于复杂的操作后台,在价格上99RMB的标价也很有吸引力,相信这是一款令人欣喜的产品!话说会成为你的菜吗?

我攻下了隔壁女神的路由器... 路由器被蹭网后,我有被黑的风险吗?

其实这个问题可以理解为:蹭网之后,能做些什么?

不少人的八卦心窥探欲还是很强烈的,强烈到让人恐惧。所以很多人喜欢看一些八卦文章,比如:如何优雅的窥探别人?

通常这样的文章很容易火起来,因为不少人都喜欢看而且百看不厌。

鉴于天时地利人和,最后我成功的在现实生活中上演了这样一场精彩好戏,为了满足众人的欲望,我就写成故事。大家好好琢磨琢磨蹭网之后,我们还能做些什么?

声明: 这是一个虚构故事,图片均加万恶马赛克。

———————

记忆中隔壁是一个还算不错的妹子,那天 Z 来找我的时候恰巧碰到了,进屋后跑到我耳边说:“隔壁那个妹子你能不能要到微信,我觉得挺不错的呢~”

这么三俗的场景竟然发生在我的身边,我说等两天我给你消息。

入口

既然是住在隔壁的年轻人,必然不可缺少的就是路由器,于是我打算从路由器当做入口开始这次旅程,将 wifi 打开后发现了三个信号,我首先选择这个名字非常独特的路由: ** LOVE **

根据名字 ** LOVE ** 可大概看出两个人名,应该是男朋友,想到这心里为 Z 君凉了一半。

找到疑似对方入口的地方就好说了,翻出 minidwep(一款 linux 下破解 wifi 密码的工具)导入部分密码字典,开始进行爆破。因对方使用 WPA2 加密方式,所以只能使用暴力破解方式进入,WEP 则目前可以直接破解密码,所以破解 WPA2 加密方式的路由基本上成功率取决于黑客手中字典的大小。

喝了杯咖啡回来,发现密码已经出来了:198707**,于是愉快的连接了进去。

困难

成功连接到对方路由后,下面我需要做的就是连接路由的 WEB 管理界面(进入 WEB 路由管理界面后便可以将路由 DNS 篡改、查看 DHCP 客户端连接设备以及各种功能)。

查看网段后开始访问路由器 WEB 管理界面,发现女神竟然机智的修改了默认登录帐号密码。

TP-LINK W89841N,通过路由设备漏洞进入失败后,想必只能使用暴力美学了。

通过抓取登录路由器的请求,然后遍历帐号密码发送请求查看返回数据包大小则判断是否登录成功,抓到的 GET 请求如下:

其中:Authorization: BasicYWRtaW46YWRtaW4=为登录的帐号密码

使用 Base64 解密开查看内容:admin:admin

于是我编写了一个 python 脚本将字典中的密码与“admin:”进行组合然后进行 base64 加密,进行破解。十一点的钟声响起,发现密码已经成功爆破出来,成功登录:

查看设备连接列表,发现只有孤零零的自己,看来女神早已歇息,等待时机。

时机

第二天晚饭过后,登录路由管理界面,这时已经有好几个设备了,时机到了:客户端名

android-b459ce5294bd721f

android-44688379be6b9139

**********iPhone

******-iPad

******-PC

我统计了一下,设备为两个安卓设备、一部 Iphone、一个 ipad、一台个人

PC。

从 iphone\ipad\pc 命名来看,我开始的猜测没错,** 确实是路由主人的名字,直觉告诉我非常大的可能这个路由的主人就是 Z 所心仪的女神。

首先测试两台安卓设备,发现其中一台开放端口很多,隐隐约约中感觉是一台小米盒子或者百度影棒这种产品,这样事情就变得有趣了,因为控制电视可就有机会了。

使用 ARP 嗅探安卓开放端口较多的设备,果然是一个影视盒子:

最后基本摸清:电视使用影视盒子,iphone,ipad 以及一台个人电脑。

寻找

找到了那么多有趣的东西,但我仍然没有忘记 Z 让我帮忙的事情,于是便开始对 iphone 进行了嗅探。

嗅探不一会便找到了有趣的东西,女神的照片在她查看自己相册的时候已经被嗅探到,于是我将照片发给了 Z,他已经激动的语无伦次了。

之后我仍然在等待机会,寻找到对方的微信以便我完成 Z 的愿望,希望出现了。

查看流量日志的时候我发现她在刷新浪微博,于是根据 URL 很方便的找到了微博:

看到生日让我想起了 wifi 连接密码,原来是她的出生日期,心想把微信找到就可以让 Z 安心了。

通过女神新浪微博个性化域名地址和获取到信息加以组合,开始猜测微信帐号,很快便搞定了:

将 Z 的心愿完成后,回过头发现还有很多有趣的事情没做,怎能轻易结束。

电视

随着时代的进步科技的发展,互联网逐渐到了物联网层度,从电视使用各种智能盒子便可以看出。影视盒子通常为了方便调试而开启远程调试端口,盒子究竟安全吗?

去年腾讯安全送的小米盒子让我有幸好好研究一番,扫描端口后发现各种各样的端口大开,其中最有趣的就是 5555 端口(adb 远程调试),使用 adb connect ip 直接可连接设备进行远程调试。

虽然是 Z 的女神,但是我想也可以调侃一番,于是我随手写了一个安卓 APK 程序。

adb 远程连接到盒子,然后 adb install 远程安装 apk,最后使用 am start -n *** 进行远程启动。

我本地使用 Genymotion 建立 android 模拟器进行测试:

当输入 am stat - n *** 敲击回车的那一刹那,脑海中曾想象过千万种女神的表情。

但我始终没有忍下心来给电视播放爱情动作片。

账户

微博、人人、淘宝等等凡是登录过后的帐号全部劫持,通过劫持后的帐号又能看到许多表面看不到的东西。

于是理所当然的账户全部被劫持掉了,当然我并没有去翻阅什么东西,窥探欲早已麻痹。

联系

我想是时候做一个结束了,当然故事过程中还有很多有趣而又精彩的东西实在无法用言语来表达。

于是我没有恶意的拿她的微博发了一条消息:hey,test

通过 MITM 中间人我又向网页中注入了 javascript,大概是这样的:alert(/ 早点休息,QQ:***/);

当然这个 QQ 是我为了取得对方最后联系而注册的:

追溯源头,其实无非就是很常见的蹭网,连接 wifi 之后设备处于同一个局域网中,于是才能做出那么多有趣的事情,上面这个故事中我未曾有过恶意以及 DNS 劫持,那么我通过路由究竟控制或者得到了哪些信息:

微博

微信

人人网

QQ 号码

手机号(淘宝获取)

照片

电视

More

常说不要连接陌生公开 WIFI,有点儿安全意识。不是没办法黑你,只是你没有被黑的价值。

但是人们总是毫不在意,常说我本来就没啥价值。这样放弃治疗的人令你头疼。

防御

作为小白用户,下面几点做到的越多,你就越安全:

1、路由器连接密码要复杂一点,比如 testak47521test 要比 ak47521 好很多

2、赶紧把路由器管理后台的帐号和密码改掉。90% 的懒人还在 admin admin

3、不要告诉不可信人员你的 Wi-Fi 密码。

4、移动设备不要越狱不要 ROOT,ROOT/ 越狱后的设备等于公交车随便上

5、常登陆路由器管理后台,看看有没有连接不认识的设备连入了 Wi-Fi,有的话断开并封掉 Mac 地址。封完以后马上修改 Wi-Fi 密码和路由器后台帐号密码。

6、More

上面这些方法都搜索的到,防御 ARP 劫持嗅探很简单,电脑上装个杀软基本就差不多,被攻击劫持时候会弹出警告,但是人们却丝毫不当回事儿,出现弹框就把杀软给关掉了,继续上网冲浪。

至于手机上的杀软,还真没啥用,劫持嗅探样样不拦截。

逆向破解华为路由器第一部分

下面将会介绍逆向一个路由器的过程,准确的说是一台华为HG533路由器。

正文

前面的思路也比较简单就是寻找串口,而这个串口也是预留性质的一个串口,主要是为了后期调试以及升级设备时使用。而对于路由器你可以看做是一个小型的嵌入式设备,从打印机到智能相机都可以这么看待,而串口有时候是隐藏起来的,我们的目的就是找到这个串口然后调试设备。利用串口可以访问路由器的CFE、观察boot和调试信息、通过一个Shell与系统进行交互异步串行通信。下文需要注意的是关于路由器串口的描述,在没有特殊说明的情况下,都是指UART。

探测串口

这里需要注意一下,在路由器中,我们要寻找的串口不是指通常所见的RS232,而是指UART(通用异步收发器),它是路由器设备中比较常见的一种接口。在寻找UART过程中一定要注意在路由器主板上那些单行具有4~6个引脚的位置,大多数情况还是有用的,但少数情况例外。这个不是为用户准备的,所以有些时候是闲置的,同时也没有用到其引脚。在看到拆解之后的电路板后,有两处地方引起了我的注意。(见下图)

目测这个设备有两个不同的串口以及两处不同的电路构成,同时利用这两部分完成设备的通信任务。现在就有一个思路了,我们可以根据电路板接线情况,来找到主电路,而最后也可以得到我们需要的信息。

引脚识别

我们在这里发现两排引脚(见图),根据前面的判断这就应该是UART。现在找到了目标,第一件事情就应该是看看哪些是有用的,哪些是没有用的,我使用一个简单的技巧来判断,这是从电路板正面拍的照片,我们来一起看一下。

在这里我们需要注意PCB电路板上面的焊锡点之间的连接。

1.好像连接到了什么东西(注意两点钟方向的位置)

2.没有连接

3.如果焊点连接了很多地方,那么很有可能是GND或VCC引脚,但这不是万能的方法。需要补充一点的是,VCC引脚通常被做成方形,路由器主板上可以看到较宽的走线,那么该引脚极有可能也是VCC引脚。

4.GND引脚通常存在多条走线连接到周围的地线,所以看到周围的地线就需要注意了。而在这里就看到了这种情况,所以就可以判断出这个是GND引脚了。

5.连接到什么东西

焊接引脚

在上面的图片我们看到了两个串口。那么现在就开始在上面进行焊接,虽然比较困难,我尝试从焊点正面突破,然后穿透焊点到背面去,但很明显这是非常困难的。而第二个串口,我打算利用 Dremel电动打磨机来达到前面的目的,这样就可以在PCB电路板的背面将其焊接好,这个工作量还是比较大的。

引脚说明

前面已经得到了三个有用的引脚,但我们还没有具体利用UART。这里需要强调的是UART作为异步串口通信协议的一种,工作原理是将传输数据的每个字符一位接一位地传输。让我们来回顾一下UART:

TX【发送引脚,Tx 上发送的数据将被Rx 输入端接收】

Rx【接收引脚,Rx 输入端接收】

GND 【接地,该引脚电压通常为0】

Vcc【电源电压。该引脚电压较稳定,通常3.3V ~5V,不要尝试连接】

CTS【允许发送,同时CTS 是对RTS 的应答,通常情况下使用】

DTR【通常情况下使用】

CTS和RTS是串行通讯中流控制的两个引脚,简单介绍一下,就是当接收方(UART2)认为可以接受UART数据时,将RTS置为有效位。发送方(UART1)的 CTS引脚接收到此信号后,才将数据进行发送。一般来说,当UART数据接收缓存大于两个字节空余时,就可以将RTS置为有效接收。用举例的方法解释就是,A向B发送RTS信号,表明A要向B发送若干数据,B收到RTS后,向所有基站发出CTS信号,表明已准备就绪,A可以发送。而UART 可以进入一个内部回环(Loopback)模式,用于诊断或调试。在回环模式下,从Tx 上发送的数据将被Rx 输入端接收。而Tx以及Rx设置值时(默认值1),这时候电压也会出现浮动。

因此我们来总结一下,都得到了什么结论:

1.此前的三个引脚看来就是,TX、RX和GND。

2.一个看起来很像GND(正对着的第4个位置处)

3.Tx-被用于数据传输

4.Rx-与另外一处有关联

当然为了验证的话,我就需要尝试不同的排列组合方式,那么就需要USB-UART ,即下位机将USB的数据转换为UART的数据。下面可以利用示波器和万用表来了解每个引脚是什么情况了。

现在使用了示波器来验证每个引脚的具体情况:

1.GND-固定在0V所以肯定是接地

2.Tx -你可以在图片中看到发送的信息

3.在0v之间波动,那么一定是 Rx,那是因为还没有出现更大的浮动。

现在我们已经了解了引脚的情况,下面就需要分析串口情况了,那么就需要知道串口通信时的速率(波特率),就需要用到逻辑分析仪。如果没有,那么就需要尝试之前的排列组合方式了,

我已经开始利用分析仪分析了波特率的情况,现在就可以看到这些数据(\n\r\n\rU-Boot 1.1.3 (Aug…)。

一旦了解到串口以及波特率的情况,下面就开始与设备连接

连接串口

现在已经得到了设备的硬件信息,下面就需要与设备建立通信关系。下面就开始USB-UART,然后利用两个串口进行通信,并用示波器查看其情况

当开始使用串口之后,计算机与设备之间也开始发送信息,这是当时的信息,下面是发送的第一行信息

命令行界面??当我按下4之后,就得到了这个。此外当我们按下3之后,等待Flash校验完成之后,再按下回车,就会看到“Welcome to ATP Cli ”信息以及一个登陆提示。经过尝试之后就可以利用默认密码 admin:admin成功登陆。

在命令行页面利用shell 命令就可以获取root权限了。而该路由器还运行了BusyBox,这些会在以后介绍。

接下来会介绍什么呢?

最近路由安全沸沸扬扬,可以翻阅我微信公众号历史文章查看关于路由安全的文章以及央视当时的采访。鉴于天时地利人和,最后我成功的在现实生活中上演了这样一场精彩好戏,为了满足众人的欲望,我就写成故事。大家好好琢磨琢磨蹭网之后,我们还能做些什么?

声明: 这是一个虚构故事,图片均加万恶马赛克。

———————

记忆中隔壁是一个还算不错的妹子,那天Z来找我的时候恰巧碰到了,进屋后跑到我耳边说:“隔壁那个妹子你能不能要到微信,我觉得挺不错的呢~”

这么三俗的场景竟然发生在我的身边,我说等两天我给你消息。

入口

既然是住在隔壁的年轻人,必然不可缺少的就是路由器,于是我打算从路由器当做入口开始这次旅程,将wifi打开后发现了三个信号,我首先选择这个名字非常独特的路由: ** LOVE **

<img src="https://pic2.zhimg.com/9124c87b6fc9ee16bfa0b17fabd76ef1_b.jpg" data-rawwidth="542" data-rawheight="252" class="origin_image zh-lightbox-thumb" width="542" data-original="https://pic2.zhimg.com/9124c87b6fc9ee16bfa0b17fabd76ef1_r.jpg">

根据名字** LOVE **可大概看出两个人名,应该是男朋友,想到这心里为Z君凉了一半。

找到疑似对方入口的地方就好说了,翻出minidwep(一款linux下破解wifi密码的工具)导入部分密码字典,开始进行爆破。因对方使用WPA2加密方式,所以只能使用暴力破解方式进入,WEP则目前可以直接破解密码,所以破解WPA2加密方式的路由基本上成功率取决于黑客手中字典的大小。

喝了杯咖啡回来,发现密码已经出来了:198707**,于是愉快的连接了进去。

<img src="https://pic2.zhimg.com/5d59cd1e01dcb2dd55e3e638367d86a9_b.jpg" data-rawwidth="556" data-rawheight="348" class="origin_image zh-lightbox-thumb" width="556" data-original="https://pic2.zhimg.com/5d59cd1e01dcb2dd55e3e638367d86a9_r.jpg">

困难

成功连接到对方路由后,下面我需要做的就是连接路由的WEB管理界面(进入WEB路由管理界面后便可以将路由DNS篡改、查看DHCP客户端连接设备以及各种功能)。

<img src="https://pic2.zhimg.com/e46ac852a9b9a48d1233988973161725_b.jpg" data-rawwidth="1274" data-rawheight="440" class="origin_image zh-lightbox-thumb" width="1274" data-original="https://pic2.zhimg.com/e46ac852a9b9a48d1233988973161725_r.jpg">

查看网段后开始访问路由器WEB管理界面,发现女神竟然机智的修改了默认登录帐号密码。

<img src="https://pic3.zhimg.com/762ea53232e45ae0ecbc00bba1778b2e_b.jpg" data-rawwidth="366" data-rawheight="231" class="content_image" width="366">

TP-LINK W89841N,通过路由设备漏洞进入失败后,想必只能使用暴力美学了。

通过抓取登录路由器的请求,然后遍历帐号密码发送请求查看返回数据包大小则判断是否登录成功,抓到的GET请求如下:

<img src="https://pic2.zhimg.com/d0f414fda51d3766886a4c745ca6b75d_b.jpg" data-rawwidth="600" data-rawheight="233" class="origin_image zh-lightbox-thumb" width="600" data-original="https://pic2.zhimg.com/d0f414fda51d3766886a4c745ca6b75d_r.jpg">

其中:Authorization: Basic YWRtaW46YWRtaW4= 为登录的帐号密码

使用Base64解密开查看内容:admin:admin

于是我编写了一个python脚本将字典中的密码与“admin:”进行组合然后进行base64加密,进行破解。十一点的钟声响起,发现密码已经成功爆破出来,成功登录:

<img src="https://pic1.zhimg.com/95a2d63326d0a58c915eaa21c59ebc2c_b.jpg" data-rawwidth="936" data-rawheight="238" class="origin_image zh-lightbox-thumb" width="936" data-original="https://pic1.zhimg.com/95a2d63326d0a58c915eaa21c59ebc2c_r.jpg">

查看设备连接列表,发现只有孤零零的自己,看来女神早已歇息,等待时机。

时机

第二天晚饭过后,登录路由管理界面,这时已经有好几个设备了,时机到了:

客户端名

android-b459ce5294bd721f

android-44688379be6b9139

**********iPhone

******-iPad

******-PC

我统计了一下,设备为两个安卓设备、一部Iphone、一个ipad、一台个人PC。

从iphone\ipad\pc命名来看,我开始的猜测没错,**确实是路由主人的名字,直觉告诉我非常大的可能这个路由的主人就是Z所心仪的女神。

首先测试两台安卓设备,发现其中一台开放端口很多,隐隐约约中感觉是一台小米盒子或者百度影棒这种产品,这样事情就变得有趣了,因为控制电视可就有机会了。

使用ARP嗅探安卓开放端口较多的设备,果然是一个影视盒子:

<img src="https://pic1.zhimg.com/f07518eab0f3bcdcaabd90e348019d2c_b.jpg" data-rawwidth="1378" data-rawheight="1076" class="origin_image zh-lightbox-thumb" width="1378" data-original="https://pic1.zhimg.com/f07518eab0f3bcdcaabd90e348019d2c_r.jpg">

最后基本摸清:电视使用影视盒子,iphone,ipad以及一台个人电脑。

寻找

找到了那么多有趣的东西,但我仍然没有忘记Z让我帮忙的事情,于是便开始对iphone进行了嗅探。

<img src="https://pic3.zhimg.com/dbed790a613ebebb801e03420caf21e2_b.jpg" data-rawwidth="1656" data-rawheight="718" class="origin_image zh-lightbox-thumb" width="1656" data-original="https://pic3.zhimg.com/dbed790a613ebebb801e03420caf21e2_r.jpg">

嗅探不一会便找到了有趣的东西,女神的照片在她查看自己相册的时候已经被嗅探到,于是我将照片发给了Z,他已经激动的语无伦次了。

之后我仍然在等待机会,寻找到对方的微信以便我完成Z的愿望,希望出现了。

查看流量日志的时候我发现她在刷新浪微博,于是根据URL很方便的找到了微博:

<img src="https://pic1.zhimg.com/691588ea3c635c7e507d35c68e889a40_b.jpg" data-rawwidth="734" data-rawheight="1108" class="origin_image zh-lightbox-thumb" width="734" data-original="https://pic1.zhimg.com/691588ea3c635c7e507d35c68e889a40_r.jpg">

看到生日让我想起了wifi连接密码,原来是她的出生日期,心想把微信找到就可以让Z安心了。

通过女神新浪微博个性化域名地址和获取到信息加以组合,开始猜测微信帐号,很快便搞定了:

<img src="https://pic1.zhimg.com/0828f3a2c8f78b67dd9e8bf39df0ddb0_b.jpg" data-rawwidth="1272" data-rawheight="1092" class="origin_image zh-lightbox-thumb" width="1272" data-original="https://pic1.zhimg.com/0828f3a2c8f78b67dd9e8bf39df0ddb0_r.jpg">

将Z的心愿完成后,回过头发现还有很多有趣的事情没做,怎能轻易结束。

电视

随着时代的进步科技的发展,互联网逐渐到了物联网层度,从电视使用各种智能盒子便可以看出。影视盒子通常为了方便调试而开启远程调试端口,盒子究竟安全吗?

去年腾讯安全送的小米盒子让我有幸好好研究一番,扫描端口后发现各种各样的端口大开,其中最有趣的就是5555端口(adb远程调试),使用adb connect ip 直接可连接设备进行远程调试。

虽然是Z的女神,但是我想也可以调侃一番,于是我随手写了一个安卓APK程序。

adb远程连接到盒子,然后adb install远程安装apk,最后使用am start -n ***进行远程启动。

我本地使用Genymotion建立android模拟器进行测试:

<img src="https://pic4.zhimg.com/b54045f0eee63a849f56d45d3c25891f_b.jpg" data-rawwidth="1980" data-rawheight="988" class="origin_image zh-lightbox-thumb" width="1980" data-original="https://pic4.zhimg.com/b54045f0eee63a849f56d45d3c25891f_r.jpg">

当输入am stat - n *** 敲击回车的那一刹那,脑海中曾想象过千万种女神的表情。

但我始终没有忍下心来给电视播放爱情动作片。

账户

<img src="https://pic4.zhimg.com/052321189773a6ff5756661ea9cf4293_b.jpg" data-rawwidth="1680" data-rawheight="1052" class="origin_image zh-lightbox-thumb" width="1680" data-original="https://pic4.zhimg.com/052321189773a6ff5756661ea9cf4293_r.jpg">

<img src="https://pic4.zhimg.com/bad88900082f22e76a6e5d374c97b473_b.jpg" data-rawwidth="1212" data-rawheight="345" class="origin_image zh-lightbox-thumb" width="1212" data-original="https://pic4.zhimg.com/bad88900082f22e76a6e5d374c97b473_r.jpg">

微博、人人、淘宝等等凡是登录过后的帐号全部劫持,通过劫持后的帐号又能看到许多表面看不到的东西。

于是理所当然的账户全部被劫持掉了,当然我并没有去翻阅什么东西,窥探欲早已麻痹。

联系

我想是时候做一个结束了,当然故事过程中还有很多有趣而又精彩的东西实在无法用言语来表达。

<img src="https://pic2.zhimg.com/158ebf251a1f791fcc3803cc008e5b25_b.jpg" data-rawwidth="626" data-rawheight="308" class="origin_image zh-lightbox-thumb" width="626" data-original="https://pic2.zhimg.com/158ebf251a1f791fcc3803cc008e5b25_r.jpg">

于是我没有恶意的拿她的微博发了一条消息:hey,test

通过MITM中间人我又向网页中注入了javascript,大概是这样的:alert(/早点休息,QQ:***/);

<img src="https://pic1.zhimg.com/563bce535909b3013a22a8b65cf24a0c_b.jpg" data-rawwidth="420" data-rawheight="153" class="content_image" width="420">

当然这个QQ是我为了取得对方最后联系而注册的:

<img src="https://pic4.zhimg.com/0fa82a1c0d450aa757fb7c314b03c70f_b.jpg" data-rawwidth="125" data-rawheight="61" class="content_image" width="125">

—————————

上面这些方法都搜索的到,防御ARP劫持嗅探很简单,电脑上装个杀软基本就差不多,被攻击劫持时候会弹出警告,但是人们却丝毫不当回事儿,出现弹框就把杀软给关掉了,继续上网冲浪。

至于手机上的杀软,还真没啥用,劫持嗅探样样不拦截。

最后关注西大计协

黑客亲述:攻陷隔壁女神路由器后都做了啥!警告:五一旅游千万别蹭网!

路由器被蹭网后,我有被黑的风险吗?

Evi1m0,来自知道创宇,邪红色信息安全组织创始人

其实这个问题可以理解为:蹭网之后,能做些什么?

不少人的八卦心窥探欲还是很强烈的,强烈到让人恐惧。所以很多人喜欢看一些八卦文章,比如:如何优雅的窥探别人?

通常这样的文章很容易火起来,因为不少人都喜欢看而且百看不厌。

最近路由安全沸沸扬扬,可以翻阅我微信公众号历史文章查看关于路由安全的文章以及央视当时的采访。鉴于天时地利人和,最后我成功的在现实生活中上演了这样一场精彩好戏,为了满足众人的欲望,我就写成故事。大家好好琢磨琢磨蹭网之后,我们还能做些什么?

下面所讲述的,是一个黑客亲述的真实故事,图片均加万恶马赛克。

———————

记忆中隔壁是一个还算不错的妹子,那天 Z 来找我的时候恰巧碰到了,进屋后跑到我耳边说:“隔壁那个妹子你能不能要到微信,我觉得挺不错的呢~”

这么三俗的场景竟然发生在我的身边,我说等两天我给你消息。

入口

既然是住在隔壁的年轻人,必然不可缺少的就是路由器,于是我打算从路由器当做入口开始这次旅程,将 wifi 打开后发现了三个信号,我首先选择这个名字非常独特的路由: ** LOVE **

根据名字 ** LOVE ** 可大概看出两个人名,应该是男朋友,想到这心里为 Z 君凉了一半。

找到疑似对方入口的地方就好说了,翻出 minidwep(一款 linux 下破解 wifi 密码的工具)导入部分密码字典,开始进行爆破。因对方使用 WPA2 加密方式,所以只能使用暴力破解方式进入,WEP 则目前可以直接破解密码,所以破解 WPA2 加密方式的路由基本上成功率取决于黑客手中字典的大小。

喝了杯咖啡回来,发现密码已经出来了:198707**,于是愉快的连接了进去。

困难

成功连接到对方路由后,下面我需要做的就是连接路由的 WEB 管理界面(进入 WEB 路由管理界面后便可以将路由 DNS 篡改、查看 DHCP 客户端连接设备以及各种功能)。

查看网段后开始访问路由器 WEB 管理界面,发现女神竟然机智的修改了默认登录帐号密码。

TP-LINK W89841N,通过路由设备漏洞进入失败后,想必只能使用暴力美学了。

通过抓取登录路由器的请求,然后遍历帐号密码发送请求查看返回数据包大小则判断是否登录成功,抓到的 GET 请求如下:

其中:Authorization: BasicYWRtaW46YWRtaW4=为登录的帐号密码

使用 Base64 解密开查看内容:admin:admin

于是我编写了一个 python 脚本将字典中的密码与“admin:”进行组合然后进行 base64 加密,进行破解。十一点的钟声响起,发现密码已经成功爆破出来,成功登录:

查看设备连接列表,发现只有孤零零的自己,看来女神早已歇息,等待时机。

时机

第二天晚饭过后,登录路由管理界面,这时已经有好几个设备了,时机到了:

客户端名

android-b459ce5294bd721f

android-44688379be6b9139

**********iPhone

******-iPad

******-PC

我统计了一下,设备为两个安卓设备、一部 Iphone、一个 ipad、一台个人 PC。

从 iphone\ipad\pc 命名来看,我开始的猜测没错,** 确实是路由主人的名字,直觉告诉我非常大的可能这个路由的主人就是 Z 所心仪的女神。

首先测试两台安卓设备,发现其中一台开放端口很多,隐隐约约中感觉是一台小米盒子或者百度影棒这种产品,这样事情就变得有趣了,因为控制电视可就有机会了。

使用 ARP 嗅探安卓开放端口较多的设备,果然是一个影视盒子:

最后基本摸清:电视使用影视盒子,iphone,ipad 以及一台个人电脑。

寻找

找到了那么多有趣的东西,但我仍然没有忘记 Z 让我帮忙的事情,于是便开始对 iphone 进行了嗅探。

嗅探不一会便找到了有趣的东西,女神的照片在她查看自己相册的时候已经被嗅探到,于是我将照片发给了 Z,他已经激动的语无伦次了。

之后我仍然在等待机会,寻找到对方的微信以便我完成 Z 的愿望,希望出现了。

查看流量日志的时候我发现她在刷新浪微博,于是根据 URL 很方便的找到了微博:

看到生日让我想起了 wifi 连接密码,原来是她的出生日期,心想把微信找到就可以让 Z 安心了。

通过女神新浪微博个性化域名地址和获取到信息加以组合,开始猜测微信帐号,很快便搞定了:

将 Z 的心愿完成后,回过头发现还有很多有趣的事情没做,怎能轻易结束。

电视

随着时代的进步科技的发展,互联网逐渐到了物联网层度,从电视使用各种智能盒子便可以看出。影视盒子通常为了方便调试而开启远程调试端口,盒子究竟安全吗?

去年腾讯安全送的小米盒子让我有幸好好研究一番,扫描端口后发现各种各样的端口大开,其中最有趣的就是 5555 端口(adb 远程调试),使用 adb connect ip 直接可连接设备进行远程调试。

虽然是 Z 的女神,但是我想也可以调侃一番,于是我随手写了一个安卓 APK 程序。

adb 远程连接到盒子,然后 adb install 远程安装 apk,最后使用 am start -n *** 进行远程启动。

我本地使用 Genymotion 建立 android 模拟器进行测试:

当输入 am stat - n *** 敲击回车的那一刹那,脑海中曾想象过千万种女神的表情。

但我始终没有忍下心来给电视播放爱情动作片。

账户

微博、人人、淘宝等等凡是登录过后的帐号全部劫持,通过劫持后的帐号又能看到许多表面看不到的东西。

于是理所当然的账户全部被劫持掉了,当然我并没有去翻阅什么东西,窥探欲早已麻痹。

联系

我想是时候做一个结束了,当然故事过程中还有很多有趣而又精彩的东西实在无法用言语来表达。

于是我没有恶意的拿她的微博发了一条消息:hey,test

通过 MITM 中间人我又向网页中注入了 javascript,大概是这样的:alert(/ 早点休息,QQ:***/);

当然这个 QQ 是我为了取得对方最后联系而注册的:

—————————

一、什么是隐私权

隐私就是私事,个人信息等个人生活领域内的事情不为他人知悉,与公共利益、群体利益无关,禁止他人干涉的纯个人私事。隐私权是自然人享有的对其个人的与公共利益无关的个人信息、私人活动和私有领域进行支配的一种人格权。

1、个人生活自由权

权利主体按照自己的意志从事或不从事某种与社会公共利益无关或无害的活动,不受他人干预、破坏或支配。

2、情报保密权

个人生活情报,包括所有的个人信息和资料。诸如身高、体重、女性三围、病历、身体缺陷、健康状况、生活经历、财产状况、婚恋、家庭、社会关系、爱好、信仰、心理特征等等。权利主体有权禁止他人非法使用个人生活情报资料,例如,对公民身体的隐秘部分、日记等不许偷看,未经他人同意不得强制披露其财产状况、社会关系以及其他不为外界知悉传播或公开的私事等。

3、个人通讯秘密权

权利主体有权对个人信件、电报、电话、传真及谈论的内容加以保密,禁止他人非法窃听或窃取。隐私权制度的发展在很大程度上是与现代通讯的发达联系在一起的,信息处理及传输技术的飞速发展,使个人通讯的内容可以轻而易举地被窃听或窃取,因而,保障个人通讯的安全已成为隐私权的一项重要内容。

4、个人隐私利用权

权利主体有权依法按自己的意志利用其隐私,以从事各种满足自身需要的活动。如利用个人的生活情报资料撰写自传、利用自身形象或形体供绘画或摄影的需要等。对这些活动不能非法予以干涉,但隐私的利用不得违反法律的强制性规定,不得有悖于公序良俗,即权利不得滥用。例如利用自己身体的隐私部位制作淫秽物品,即应认定为非法利用隐私,从而构成违法行为。

延伸阅读二:如何保护个人私隐

数据安全

手机里存储着我们的各种个人隐私信息,安全问题不容忽视。只是恶意软件、垃圾信息、隐私泄露、恶意扣费等手机安全问题却又总是无孔不入,那么我们应该怎样保障手机使用安全,远离各种门呢?一起来学习吧~

延伸阅读三:网络黑客行为之法律规制

黑客(hacker)一词是外来语,其来源于英文单词hack,意为劈、砍及游荡、闲逛;hancker原意指在网络中游荡并破除其前进障碍的人,主要是指那些精通于计算机技术和网络技术,水平高超的电脑专家。黑客一词原本并无贬义,尤其是在20世纪80年代以前,黑客是由那些才华出众、通宵达旦操作计算机的学生为代表的计算机迷,他们是电脑革命的英雄。正是由于这些人对网络技术的痴迷和不知疲倦地挑战,才不断推动了计算机网络技术的发展。

但是随着网络的发展,黑客行为的目的已经从窥探、开玩笑或者仅仅是为了炫耀其能量演变为破坏、窃取、诈骗等,黑客不再被视为无害的探索者,而是阴险恶毒的侵略者,口令大盗和电子窃贼成为其代名词。因此,对黑客一词的理解也发生了重大变化,一般是贬义的,主要是指利用计算机技术非法侵入、干扰、破坏他人的计算机信息系统,或擅自操作、使用、窃取他人计算机信息资源,对电子信息系统安全有程度不同的威胁和危害性的人。

在计算机网络全球化的时代,电子商务日益盛行,软硬件、数字财产和信息数据等价值都在与日俱增,黑客不仅仅入侵他人的计算机系统,更有不法之徒利用黑客入侵牟取不法利益,黑客攻击行为更加具有趋利性,甚至形成了黑客产业链条;同时也带来了网络犯罪的蔓延,犯罪类型由原先纯正的计算机犯罪扩大到不纯正的计算机犯罪,主要表现在传统型犯罪的计算机化趋势{1}——除了强奸罪等必须以行为人自身或者他人的人身作为犯罪工具的传统型犯罪以外,其他犯罪基本上均可通过计算机实施;

以网络为载体和手段的侵权行为发生频率已经越来越高:数据泄漏事件频发,越来越多的网站爆出数据库被黑客入侵利用,用户隐私安全遭到威胁的消息;被攻击的计算机信息系统涉及更多领域,针对政府、金融、交通、电力、教育、科研等重要领域系统的攻击数量明显上升,其破坏性更大。黑客行为的社会危害性越来越大,严惩黑客的呼声愈来愈高。

目前,我国已成为世界上黑客攻击的主要受害国之一。2013年7月4日发布的《2012年中国互联网网络安全报告》{2}显示黑客活动日趋频繁、隐蔽性攻击事件呈增长态势:2012年,我国境内被篡改网站数量为16388个,被暗中植入后门的网站有52324个,用户信息泄露严重;针对我国境内网站的钓鱼页面有22308个,窃取经济利益成为黑客实施网络攻击的主要目标之一;境外约有7.3万个木马或僵尸网络控制服务器控制我国境内1419.7万余台主机,境外攻击威胁严重。网络安全正威胁着我们每一个人,极大地影响了我国网络运行的正常秩序。

关于黑客行为的法律规制

由于黑客行为往往是通过进行非授权的登录完成的,因此其行为又被称为黑客攻击。黑客攻击的手段多种多样,因此其所引发的法律问题也呈现出复杂化的趋势,但是毫无疑问,各国政府对于网络黑客采取严厉打击和制裁的态度是高度一致的。

(一)国内外规制黑客行为的立法概况

目前,世界上第一个同时也是影响范围最大、最重要的打击网络犯罪的国际公约是欧洲理事会通过的《关于网络犯罪的公约》。《公约》强调了国际间协作,将网络犯罪进行了归类,并且还规定了相关犯罪的未遂犯、帮助犯、教唆犯、法人犯罪以及以上犯罪的处罚。欧盟理事会制定的《关于攻击信息系统的理事会框架决议》则是强调建立有效应对攻击信息系统、保护网络和信息安全的全面解决方法。

德国的刑法修正案则将网络犯罪立法提升到新的高度,其突出特点是轻罪处罚轻缓,重罪处罚严厉。美国于1986年通过《计算机欺诈和滥用法》并多次修订,惩治范围不仅包括任何已经实施网络犯罪的人,也包括那些密谋策划网络犯罪的人。英国于1990年通过《计算机滥用条例》,此外,加拿大、日本、澳大利亚、新加坡、瑞典、法国、挪威等国先后针对网络犯罪行为制定了有关法律法规。

我国规制网络黑客行为的法律框架。在法律层面上主要有1997年刑法,将两种黑客行为规定为犯罪:非法侵入计算机信息系统罪和破坏计算机信息系统罪。2009年的刑法修正案(七),增设了非法获取计算机信息系统数据、非法控制计算机信息系统罪,提供侵入、非法控制计算机信息系统程序、工具罪。全国人大常委会颁布了《关于维护互联网安全的决定》以及《中华人民共和国治安管理处罚法》等。

在行政法规和部门规章层面上,1994年2月18日国务院颁布实施的《中华人民共和国计算机信息系统安全保护条例》是我国制定的第一部针对计算机系统安全保护的规范性文件;1996年2月1日,国务院发布《中华人民共和国计算机信息网络国际联网管理暂行办法》。1998年2月13日,国务院信息化工作领导小组发布《中华人民共和国计算机信息网络国际联网管理暂行规定实施办法》;1996年4月9日,邮电部发布《中国公用计算机互联网国际联网管理办法》;1997年12月16日公安部发布《计算机信息网络国际联网安全保护管理办法》;2000年1月25日国家保密局发布《计算机信息系统国际联网保密管理规定》;2000年4月,公安部发布《计算机病毒防治管理办法》和《计算机信息系统安全保护等级划分准则》。

另外,司法解释方面,2011年“两高”联合出台了《关于办理危害计算机信息系统安全刑事案件应用法律若干问题的解释》,进一步加大了对危害计算机信息系统安全犯罪的打击力度。

这一系列法律法规及规范性文件构成了目前我国计算机信息系统和网络安全保护的法律体系,充分表明我国法律反对任何形式的网络黑客攻击行为的决心和举措。

(二)黑客应承担的法律责任

许多人往往从黑客的动机(比如爱国)出发,认为黑客有“好”、“坏”之分,美化和推崇所谓的“好”黑客,而不能对网络黑客行为作出法制上的价值判断。笔者认为不能因黑客某种目的的正义性而否认其行为的违法性,即便其不构成犯罪,也应当承担起相应的法律责任。对于黑客行为,除受刑法和行政法的调整外,还应当按照民事侵权行为受到民法的调整。也就是说,黑客应承担的法律责任包括刑事责任、行政责任和民事责任。

第一,关于刑事责任。正如前文所说,当前网络黑客的犯罪类型出现了传统型犯罪的计算机化趋势,但是网络黑客的攻击行为及至衍生的网络犯罪行为无论再怎么花样翻新,不过是表现形式不同而已。比如北京法院审理的首例利用木马程序实施的网银盗窃案,犯罪嫌疑人将木马植入他人电脑,远程操控盗取银行密码然后把钱转走的行为,这虽然与普通盗窃行为的手段、过程不一样,但两者之间目的、后果是一致的,而且并不能改变“秘密窃取”的实质要件,法院依然按照刑法的规定评价为盗窃罪。

总之,我国刑法规定的犯罪构成才是分清罪与非罪、此罪与彼罪的具体标准,包括犯罪主体、犯罪主观方面、犯罪客体、犯罪客观方面四个要件,缺一不可。黑客行为如果符合刑法的犯罪构成要件,就应当承担相应的刑事责任,受到相应的刑事处罚。

第二,关于行政责任。黑客行为对国家安全和社会治安秩序危害严重,构成犯罪的,应当承担刑事责任,刑法已有明确规定。当然,当黑客违法行为不构成犯罪时,其行为的违法性也有相应的法律规范予以评价和调整,并不能因其网络特征而改变。对此,我国治安管理处罚法第二十九条明确规定不构成犯罪的,根据情节轻重,予以行政拘留,这是黑客应当承担的行政责任。另外,黑客可能承担的行政责任还主要包括被警告、罚款、没收违法所得、停止联网、停机整顿、吊销经营许可证直至取消联网资格。

第三,关于民事责任。黑客行为除了具有刑事和行政违法性外,其行为后果仍然可能给他人造成经济上和精神上的损害,或者是具有民事侵权的性质。因此,黑客还应当承担民事责任。根据我国法律规定,承担民事责任的方式主要包括停止侵权、赔偿损失等。比如,黑客进入别人的网站,更改网站内容,或者将重要内容进行删除、修改,当然会造成相应的损失,那么黑客就要承担相应的民事责任。如果擅自更改网页的页面设计及文字内容,则构成侵犯著作权,应当承担相关民事责任。目前,我国关于网络侵权的直接规定体现在侵权责任法第三十六条,该规定为网络侵权行为提供了较为规范的法律依据。

规制网络黑客行为的建议

虽然我国是世界上较早从法律上规定黑客行为应予处罚的国家,但是与西方发达国家相比,我国的反黑客法律却显得缺乏完整性、严密性和足够的震慑力。

(一)加强和完善刑事立法

在司法实践中,黑客犯罪行为所造成实际的损害结果远远超过了刑法条文中规定的危害结果,现行刑法已经不能满足惩罚网络黑客犯罪形势的需求。

第一,刑法关于惩治计算机犯罪的法定刑设置过低、刑罚设置不合理,刑罚幅度与社会危害性罪责刑不相适应,对罪犯威慑力不足,达不到报应和预防的目的。建议通过修改刑法,在保持起点刑不变的情况下,可以适当提高刑罚处罚的上限并增加不同档次的法定刑罚。

第二,刑罚设置单一,导致司法实践缺乏明确依据,常常出现广为业界诟病的“判重罚轻”或“刑重赔轻”的不合理情况,不利于遏制目前黑客犯罪的趋利性。建议可以增设罚金刑,以确保司法实务中对于黑客犯罪有更大的处罚空间,做到罪刑相适应,并充分发挥其防控犯罪的作用。

第三,随着计算机网络的广泛应用,传统的计算机犯罪已经演变为以网络犯罪为主,尤其是近年来移动互联网的迅速发展,智能手机已成为黑客攻击的主要目标之一,而我国现行刑法中关于非法侵入和破坏计算机信息系统的规定已经不能完整地体现和涵盖对于网络犯罪的惩处。建议对现行刑法和司法解释中涉及计算机信息系统犯罪的相关罪名进行完善和整合,适当增加有关网络犯罪的罪名,加大对网络犯罪的惩处力度。

(二)加强网络治理的行政法介入

刑事责任制度的确立对于惩罚犯罪行为起到了制度保障的作用,《中华人民共和国治安管理处罚法》对于尚不构成犯罪的网络违法行为予以惩罚的规定填补了空白,明确了不承担刑事责任的网络违法行为所应当承担的行政责任等内容。但是在维护网络安全,包括惩治网络黑客行为在内的网络行政方面,还存在许多不足。

一是目前网络治理的依据以部门规章为主,立法层级低,难以承担起遏制网络黑客违法行为的重任。建议制定统一的保障网络安全的行政法规,确立相关原则和准则,构建系统有序的网络治理的行政法体系,来规范网络的使用和发展。

二是目前网络安全的行政治理涉及十几个部门,既有重复立案的情形,也有互相推诿的现象,严重损害了行政执法的严肃性,也不利于打击网络黑客的违法行为。建议修订已经颁布实施的各部门规章,或使之失效,整合规范行政执法力量,真正贯彻落实有关网络安全的规定和保障措施。

三是目前我国的网络立法侧重于行政管理,而忽略了对民众权利的保障,{4}一方面是网络违法行为的肆虐,而另一方面则是遏制了网络的活力和健康发展。建议通过以保护公民信息安全和合法权益为核心的立法,以期不仅通过惩罚性规则矫治网络违法行为,并且从制度上确立行政部门的执法权限,最大程度地均衡各方利益,维护网络健康安全运行。

(三)加强惩治网络侵权的民事立法

不论是从国际还是国内立法的情况看,对于计算机网络安全和遏制黑客行为均侧重于从刑事法律和行政管理法律法规的角度出发来保护计算机网络的安全。但是随着黑客从单纯的计算机网络攻击行为日益转向经济获利性的侵权行为,我国以高额民事赔偿的方式来压制黑客侵权行为强调得还不够;我国网络侵权案件尤其是发案频率极高的黑客侵权案件的赔偿问题依然在遭遇法律盲区。

另外,计算机系统被破坏后所造成的经济损失的确定及赔偿标准,依然是法律适用的空白以及司法实践中的困惑。在司法实践中,对于网络侵权案件的被侵权人经济损失的赔偿诉求,由于缺乏法律支持,法官甚至作出了1元的象征性赔偿数额的判决。{5}关于网络黑客侵权行为的民事制裁和遏制方面的法律缺失和不完善的立法现状,完全不利于打击网络侵权行为,不利于对民事主体合法权益的保护。

建议在侵权责任法的基础上构建起一个关于网络侵权的专门体系,独立成章;在内容上应将行政法规、部门规章、司法解释等延伸的网络规范纳入其中,以适应网络侵权区别于一般侵权的特殊性,并加重对网络侵权者的惩罚,尤其要强调惩罚性经济赔偿责任的适用。

总之,我国关于黑客行为的法律规制还不成熟,行为规范较为简单,处罚力度不够。因此,从刑法、民法、行政法等多个法律角度及不同层面构建我国完善的网络安全法律体系已经刻不容缓。我们不能指望单纯从技术层面消灭黑客行为,而是要从法律制度上入手,加强综合治理,才能遏制黑客的疯狂行为,创建安全、健康的网络世界。

想学习更多的法律知识,提升法律智商,可关注“法金资讯”(fajinzixun)