- A+

友讯路由器发现DNS劫持漏洞

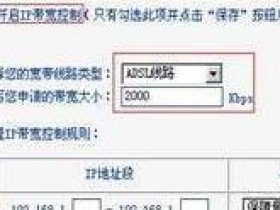

安全研究人员发现,友讯至少一个型号的路由器被发现存在DNS劫持漏洞,可被远程改变DNS设置,劫持流量。伦理黑客(Ethical Hacker)研究组的Todor Donev称,漏洞存在于友讯科技的DSL-2740R ADSL路由器固件ZynOS中,该固件被许多网络设备制造商所采用,其中包括了友讯、深圳普联和中兴公司。

============================D-Link(友讯)路由器存在远程命令注入漏洞

近日安全研究员在D-Link(友讯)路由器上发现了一个严重的安全漏洞,攻击者可以远程获得设备的最高访问权限(Root),劫持DNS设置或者在设备上执行任意命令。

早在去年11月份,瑞士电信公司的Tiago Caetano Henriques就已经发现了该漏洞,并在持续的关注中。而在今年的1月份,另一位安全研究者Peter Adkins也发现了这一漏洞,并报告给了友讯公司,但是友讯没有给出回应。首先是D-Link DIR636L型号的路由器对“ping”工具上的输入信息过滤不当导致攻击者可以在路由器上注入任意命令;其次是认证机制在执行过程中也出现了错误,所以攻击者可以远程获得设备的root权限。既然攻击者可以修改路由器上的防火墙或者NAT规则,那么他就可对其他网络发动DDoS攻击或者直接把连接路由器的计算机暴露于公网。

基于ping.ccp漏洞的属性,用户只要访问嵌入恶意HTTP form的网页,攻击者就可获得设备的root访问权限,劫持DNS设置或者在受害者设备上执行任意命令。

央视曝光思科、友讯、腾达等路由器存有后门

3月30日,据央视财经报道,日前,国家互联网应急中心发布“互联网网络安全报告”,指出D-LINK(友讯)、Cisco(思科)、Tenda(腾达)、Linksys、Netgear等路由器存有“后门”,不停弹广告,个人信息被窃,影响网银安全,并提醒使用者尽快升级路由器软件。

随即便有热心网友支招,谨防由于路由器信息安全而影响到自己的财产。首先是出厂口令尽快改,建议大家在初次使用路由器时,就马上修改出厂设置的口令。其次补丁需要定期“打”,更新路由器软件能有效降低被攻击风险。再次没有密码的WiFi需谨慎使用,尤其是公共场合的无线设备,很可能被黑!最后便是陌生网站谨慎打开。

相关资料:

思科

思科于1994年进入中国市场,在中国拥有员工超过4000人,分别从事销售、客户支持和服务、研发、业务流程运营和IT服务外包、思科融资及制造等工作领域。思科在中国设立了20个业务分支机构,并在上海建立了一个大型研发中心。

2012年10月,华为、中兴被美国认定威胁国家安全。随后,思科又“翻出旧帐”表示,华为对2003年两家公司之间的专利侵权纠纷做出了错误的表述,思科因此公布了此前机密文档的部分内容。其并指控华为抄袭自己的代码。对此,华为予以否认表示,思科是本次美国国会出台对华为和中兴不利报告的幕后推手,“思科试图利用美国贸易保护,通过垄断美国市场获取高额利润,即便华为和中兴在美国市场只有很少的份额”,也因为华为在企业网等诸多领域对思科构成诸多挑战。

腾达

腾达是中国网络产业的开航者,自1999年创立,就一直致力于中国网络产业的发展,并于2001年率先自主研发推出全系列无线局域网产品,成为中国无线网络领域的首批开拓者之一。

腾达新款Draft N无线路由器W302R在香港一上市,引起港内市场的热烈反响。该款产品以其优良的性价比获得广大媒体和消费者的高度关注。并获得香港着名电脑杂志Ezone编辑选择奖。

-------------------------------------------

予人玫瑰,手留余香

觉得不错?请点击右上角“…”图标,选择『发送给朋友』或『分享到朋友圈』

如何关注互联网大爆料微信?

1、点击右上角“…”图标,点『查看官方帐号』并关注即可。

2、微信“添加朋友”搜索“互联网大爆料”或微信号“vbaoliao”爆料投:vbaoliao@qq.com

-------------------------------------------漏洞预警:D-Link(友讯)路由器存在远程命令注入漏洞

近日安全研究员在D-Link(友讯)路由器上发现了一个严重的安全漏洞,攻击者可以远程获得设备的最高访问权限(Root),劫持DNS设置或者在设备上执行任意命令。

早在去年11月份,瑞士电信公司的Tiago Caetano Henriques就已经发现了该漏洞,并在持续的关注中。而在今年的1月份,另一位安全研究者Peter Adkins也发现了这一漏洞,并报告给了友讯公司,但是友讯没有给出回应。

漏洞详情

首先是D-Link DIR636L型号的路由器对“ping”工具上的输入信息过滤不当导致攻击者可以在路由器上注入任意命令;其次是认证机制在执行过程中也出现了错误,所以攻击者可以远程获得设备的root权限。既然攻击者可以修改路由器上的防火墙或者NAT规则,那么他就可对其他网络发动DDoS攻击或者直接把连接路由器的计算机暴露于公网。

基于ping.ccp漏洞的属性,用户只要访问嵌入恶意HTTP form的网页,攻击者就可获得设备的root访问权限,劫持DNS设置或者在受害者设备上执行任意命令。

漏洞利用详情详见Github

受影响的路由器

不少版本的D-Link(友讯)路由器都受该漏洞的影响,具体如下:

D-Link DIR-820L (Rev A) – v1.02B10

D-Link DIR-820L (Rev A) – v1.05B03

D-Link DIR-820L (Rev B) – v2.01b02

TRENDnet TEW-731BR (Rev 2) – v2.01b01

目前为止,友讯公司还没有给出任何关于该漏洞的修复措施。

转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

第No.39期友讯(D-Link)DIR-822AC1200M路由器免费送 锋芒小栈 用“独立、自由、有见解”的态度评测手机、数码、应用、独立书店、青年旅舍、独立咖啡店等。关注不后悔~

活动介绍

【锋芒小栈】友讯(D-Link)DIR-822 AC1200M WI-FI路由器是一个强大的无线网络解决方案专为小型/家庭办公(SOHO)环境。通过结合高速802.11 ac WI-FI与双频技术规范和快速以太网端口。友讯(D-Link)DIR-822提供了一个无缝的网络体验高度SOHO的方便和灵活性。友讯(D-Link)DIR - 822的高级安全功能保证数据安全的网络入侵者。这一起增加无线交流的范围和可靠性技术,有助于提供一个安全可靠的网络设备深入你的家或办公室。

高速有线和无线连接

友讯(D-Link)DIR- 822 AC1200M WI-FI路由器升级最新高速无线网络技术带给你1200Mbps闪电般的WI-FI的速度,这样你就可以满足进一步对多媒体应用的需求。享受流媒体、网络电话、网络游戏,内容丰富网上冲浪在你的家或办公室。此外,快速以太网端口10/100M给你可靠,可靠的有线设备的性能如NAS,媒体中心和游戏控制台。内置的服务(QoS)引擎允许您优先考虑重要的流量,确保您最喜爱的应用程序接收最优带宽。

双频段无线无缝的性能

友讯(D-Link)DIR-822 AC1200M WI-FI双频无线路由器功能,允许您操作两个并发,高速无线频段提高无线性能。上网冲浪或者重要的互联网电话2.4 GHz,同时流媒体数字媒体5 GHz。更重要的是,每个频段都可以作为一个单独的无线网络,让你定制你的网络的能力根据您的连接需求。你甚至可以配置一个客人带给游客上网不损害你的SOHO网络的安全。

下面就为大家介绍一下活动详情,敬请观看!

“

锋芒小栈一直以来提倡“分享科技生活”,为行者们带来了各式各样的数码产品体验,我们特意与友讯(D-Link)合作举办了这次「锋行者活动」。参与锋芒小栈锋行者活动,即有机会抢鲜体验这款具有高速有线和无线连接以及双频段无线无缝的性能路由器—友讯(D-Link)DIR-822 AC1200M WI-FI双频无线路由器。

锋行者活动时间

1、招募时间:即日起至—2015年9月19日

2、试用名单公布:2015年9月21日

锋行者活动报名方式

1、请点击文章底部 阅读原文 进行报名

2、登录PC端报名 www.fongmong.com

锋芒小栈粉丝QQ群

组队一起搞机 362578631

组队一起看书 271090636

组队一起去旅行 193868092

组队一起喝咖啡 240362363

投稿地址 www.fongmong.com

点击阅读原文来锋芒小栈报名参与吧

友讯和趋势网络路由器发现远程代码执行漏洞

微信号:freebuf

由于使用了Realtek瑞昱公司存在漏洞的软件开发工具包(SDK),友讯科技、趋势网络以及其他品牌路由器很容易被攻击者远程执行任意代码。

涉及企业

瑞昱公司(Realtek)、友讯科技(D-Link)、趋势网络(TRENDnet)及其他(更多受影响的厂商没有完整披露)。

漏洞详情

瑞昱miniigd SOAP服务器上存在一个严重缺陷。由于未能在执行系统调用前清理用户数据,导致在处理NewInternalClient请求时出现问题。

该漏洞(CVE-2014-8361)允许未经身份验证的攻击者使用root特权在受害者系统上执行任意代码。惠普旗下TippingPiont的项目组ZDI(Zero Day Initiative)将该漏洞在通用安全漏洞评分系统(CVSS)中被评为10分(最高级别)。

瑞昱公司所有用于开发RTL81xx系列网卡驱动的软件开发工具包均受影响。友讯科技和趋势网络路由器“成功地”复制了这一漏洞,另外还有众多使用RTL81xx芯片组的供应商设备也存在这一问题。

影响范围

目前尚不清楚有多少办公室和家庭路由器受此影响,但研究者认为所有使用Realtek SDK miniigb二进制的设备都存在安全隐患。

安全研究员Lawshar在2014年8月把漏洞报告给ZDI,ZDI当月报告给了路由器供应商,但它们至今没有发布补丁。

安全建议

鉴于瑞昱公司软件开发工具包的功能及其弱点,唯一能够明显缓解攻击的策略是限制服务器与可信机器间的交互作用。意思就是只有客户端、服务器端和产品之间在有着合法的程序关系情况下,才能允许二者间进行通信;但是怎样才能拥有合法的程序关系呢,那就要使用Realtek SDK了。至于怎样限制服务器和设备之间的交互作用,有很多种方式,例如防火墙、白名单。

无线路由器:漏洞的乐园?

友讯科技和趋势网络的无线路由器漏洞并不鲜见。今年初,研究人员发现一些与ncc/ncc2有关的漏洞存在于设备中。二者都发布了固件更新以解决这个问题。

然而,并非所有固件更新都能有效解决安全漏洞问题。国内安全专家发现友讯新产品“云路由”使用的固件系统中存在漏洞,黑客可轻易攻破路由器后台,获取用户网银密码等隐私。漏洞涉及17个型号,预计全球受影响用户高达300万。由此可以看出网络安全问题的覆盖范围越来越广泛。

*参考来源securityweek,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

漏洞警报:D-Link(友讯)路由器远程命令注入漏洞

D link 又出漏洞了。是的,又。友讯集团(D-Link),成立于1986年,1994年10月于台湾证券交易所挂牌上市,为台湾第一家上市的网络公司,以自创D-Link品牌行销全球,产品遍及100多个国家。记得去年在国内某厂商路由出同样漏洞之后,某黑产集团,通过此漏洞批量修改DNS记录,指向到自己的DNS服务器,然后以在请求中插入广告的方式盈利,一年内收入达到了千万级

详情:------>

近日安全研究员在D-Link(友讯)路由器上发现了一个严重的安全漏洞,攻击者可以远程获得设备的最高访问权限(Root),劫持DNS设置或者在设备上执行任意命令。

早在去年11月份,瑞士电信公司的Tiago Caetano Henriques就已经发现了该漏洞,并在持续的关注中。而在今年的1月份,另一位安全研究者Peter Adkins也发现了这一漏洞,并报告给了友讯公司,但是友讯没有给出回应。

漏洞详情

首先是D-Link DIR636L型号的路由器对“ping”工具上的输入信息过滤不当导致攻击者可以在路由器上注入任意命令;其次是认证机制在执行过程中也出现了错误,所以攻击者可以远程获得设备的root权限。既然攻击者可以修改路由器上的防火墙或者NAT规则,那么他就可对其他网络发动DDoS攻击或者直接把连接路由器的计算机暴露于公网。

基于ping.ccp漏洞的属性,用户只要访问嵌入恶意HTTP form的网页,攻击者就可获得设备的root访问权限,劫持DNS设置或者在受害者设备上执行任意命令。

漏洞利用详情详见Github : https://github.com/darkarnium/secpub/tree/master/Multivendor/ncc2

受影响的路由器

不少版本的D-Link(友讯)路由器都受该漏洞的影响,具体如下:

D-Link DIR-820L (Rev A) – v1.02B10D-Link DIR-820L (Rev A) – v1.05B03D-Link DIR-820L (Rev B) – v2.01b02TRENDnet TEW-731BR (Rev 2) – v2.01b01

目前为止,友讯公司还没有给出任何关于该漏洞的修复措施。 自求多福吧各位。

英文原文:

by Dennis Fisher

Some D-Link routers contain a vulnerability that leaves them open to remote attacks that can give an attacker root access, allow DNS hijacking and other attacks. The vulnerability affects affects a number of D-Link’s home routers and the key details of the flaw have been made public by one of the researchers who discovered it. Peter Adkins discovered the bug in January and began communicating with D-Link about the problem, but the company stopped responding to inquiries a few weeks later. Meanwhile, another researcher, Tiago Caetano Henriques of Swisscom, had discovered the vulnerability back in November and begun the reporting process, too.

“The D-Link DIR636L (possibly others) incorrectly filters input on the ‘ping’ tool which allows to inject arbitrary commands into the router. Secondly, authentication is not being performed correctly. This enables a remote attacker to gain full control of the router, for example to attack other networks in a DDoS style attack, or even expose computers behind these devices to the internet as you are able to change firewall/nat rules on this router,” the advisory from Swisscom says.

The vulnerability advisory from Adkins says that several other versions of D-Link’s routers are vulnerable, as well as one router from TRENDnet, including:

D-Link DIR-820L (Rev A) – v1.02B10D-Link DIR-820L (Rev A) – v1.05B03D-Link DIR-820L (Rev B) – v2.01b02TRENDnet TEW-731BR (Rev 2) – v2.01b01

“Due to the nature of the the ping.ccp vulnerability, an attacker can gain root access, hijack DNS settings or execute arbitrary commands on these devices with the user simply visiting a webpage with a malicious HTTP form embedded (via CSRF),” Adkins said in a description of the issue on GitHub.

https://github.com/darkarnium/secpub/tree/master/Multivendor/ncc2

About Dennis Fisher

Dennis Fisher is a journalist with more than 13 years of experience covering information security.

友讯(D-Link)无线路由器,京东价89元,专享79元

品牌:友讯 D-Link

类型:无线路由

Wan口数量(无线路由):1个

Lan口数量(无线路由):4个

Qos限速功能支持

无线桥接:支持

天线增益:5dbi

无线传输率:300Mbps

传输标准:IEEE 802.11b/g/n

尺寸:113.2X 147.5 X 31.5(毫米)

重量:246g

安全标准:64/128位有线等效(WEP)数字加密技术 Wi-Fi安全存取 (WPA, WPA2)

电源:5V 1A, 通过外接电源

特性:最新802.11N技术,无线传输速度高达300M 5dBi大功率天线,无线信号更强流量控制功能,确保足够的覆盖范围与消除死角加密技术保护您的网络支持网页过滤、IP/MAC地址过滤,能够更好的保护您的网络

点击左下角【阅读原文】即可购买,点击右上角【···】还可与好友一起分享特惠!

友讯(D-Link)、趋势网络路由器曝远程代码执行漏洞

瑞昱公司(Realtek)、友讯科技(D-Link)、趋势网络(TRENDnet)及其他(更多受影响的厂商没有完整披露)。

漏洞详情

瑞昱miniigd SOAP服务器上存在一个严重缺陷。由于未能在执行系统调用前清理用户数据,导致在处理NewInternalClient请求时出现问题。

该漏洞(CVE-2014-8361)允许未经身份验证的攻击者使用root特权在受害者系统上执行任意代码。惠普旗下TippingPiont的项目组ZDI(Zero Day Initiative)将该漏洞在通用安全漏洞评分系统(CVSS)中被评为10分(最高级别)。

瑞昱公司所有用于开发RTL81xx系列网卡驱动的软件开发工具包均受影响。友讯科技和趋势网络路由器“成功地”复制了这一漏洞,另外还有众多使用RTL81xx芯片组的供应商设备也存在这一问题。

影响范围

目前尚不清楚有多少办公室和家庭路由器受此影响,但研究者认为所有使用Realtek SDK miniigb二进制的设备都存在安全隐患。

安全研究员Lawshar在2014年8月把漏洞报告给ZDI,ZDI当月报告给了路由器供应商,但它们至今没有发布补丁。

安全建议

鉴于瑞昱公司软件开发工具包的功能及其弱点,唯一能够明显缓解攻击的策略是限制服务器与可信机器间的交互作用。意思就是只有客户端、服务器端和产品之间在有着合法的程序关系情况下,才能允许二者间进行通信;但是怎样才能拥有合法的程序关系呢,那就要使用Realtek SDK了。至于怎样限制服务器和设备之间的交互作用,有很多种方式,例如防火墙、白名单。

无线路由器:漏洞的乐园?

友讯科技和趋势网络的无线路由器漏洞并不鲜见。今年初,研究人员发现一些与ncc/ncc2有关的漏洞存在于设备中。二者都发布了固件更新以解决这个问题。

然而,并非所有固件更新都能有效解决安全漏洞问题。国内安全专家发现友讯新产品“云路由”使用的固件系统中存在漏洞,黑客可轻易攻破路由器后台,获取用户网银密码等隐私。漏洞涉及17个型号,预计全球受影响用户高达300万。由此可以看出网络安全问题的覆盖范围越来越广泛。

D-Link(友讯)路由器曝远程文件上传及命令注入漏洞(已发布安全更新)

D-Link路由器的安全问题还真多,前段时间刚刚爆出家用路由器存在远程命令注入漏洞,之后又有人在其固件上发现了两个远程利用漏洞。攻击者利用漏洞可远程获得路由器权限,甚至在受害设备上执行任意代码。

漏洞一:文件上传

攻击者可在存在漏洞的路由器上远程上传自己的文件到受害者设备上,这样一来攻击者便可进行创建、修改、删除信息的操作。另外攻击者还可利用漏洞在受害者设备上执行任意代码。

受影响的路由器型号有:

DCS-930L,DCS-931L,DCS-932L, DCS-933L

之前报道说是1.04版本之前的路由器固件都存在漏洞,但是,还远不止这些,最近的公告中明显表明影响范围再次扩大了,2.0.17-b62版本之前的固件也都受影响。

漏洞二:远程注入

第二个漏洞仍然是固件漏洞,主要存在于1.11版本的DAP-1320 Rev Ax 固件上。该固件的更新机制上存在命令注入漏洞,远程未授权的攻击者可以在受害者设备上执行一些恶意命令。这一攻击需要使用普通并易获得的工具来劫持、操纵网络通讯。

安全建议

目前以上漏洞已修复,使用以上版本路由器的用户应尽快更新路由器固件。另外,在此还要再加一个漏洞修复公告:DIR-626L,808L,820L,826L,830L,836L型号的家用路由器上存在的漏洞也已修复,请用户们更新到最新的版本。